2025年7月,蒋琳教授课题组博士生谢敏的论文“FDAAC-CR: Practical Delegatable Attribute-Based Anonymous Credentials With Fine-Grained Delegation Management and Chainable Revocation”在IEEE TIFS发表。

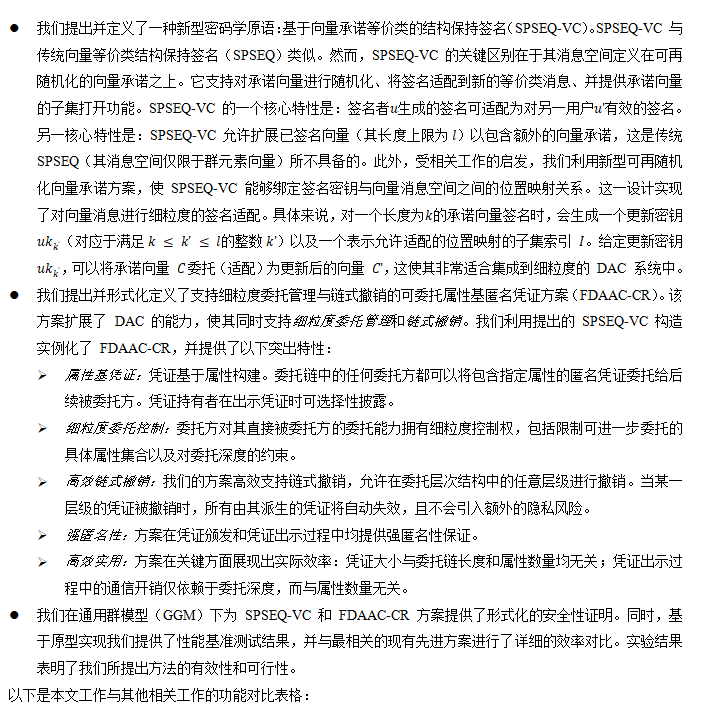

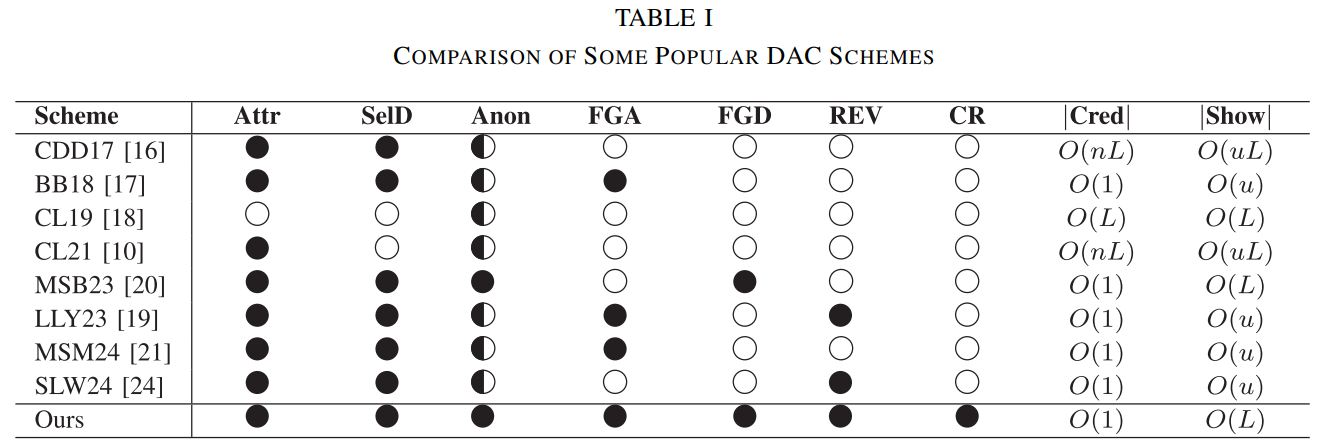

可委托匿名凭证(DAC)允许凭证持有者匿名使用和委托其凭证,从而增强了匿名凭证(AC)系统。然而,传统DAC系统仅支持委托包含所有属性的完整凭证,无法进行细粒度委托管理(如委托特定属性或控制后续委托权限)。此外,尽管部分DAC系统支持在意外情况下撤销凭证,但通常只允许撤销最低层用户或凭证,而实际委托链中任何层级都可能需要撤销,这尤其令人担忧。因为即使原始恶意凭证被撤销,其下游委托的恶意用户仍可能继续访问资源。为解决这些问题,本文提出了一种支持细粒度委托管理与链式撤销的可委托属性基匿名凭证方案(FDAAC-CR),它能同时实现:1) 委托方可基于部分属性委托凭证;2) 细粒度控制后续委托权限(包括深度和属性集);3) 链式撤销机制确保委托链中任一凭证被撤销时,其派生的所有下游凭证均失效。基于新型原语“向量承诺等价类结构保持签名(SPSEQ-VC)”,我们构建了实用化的FDAAC-CR实例,其凭证长度恒定(与委托链长度和属性数量无关)。方案安全性经形式化证明,性能基准测试验证了其实用性。

IEEE TIFS (IEEE Transactions on Information Forensics and Security) 是网络空间安全领域的顶级权威期刊,影响因子8,中科院一区Top期刊、CCF A类推荐期刊。

论文信息:Min Xie, Peichen Ju, Yanqi Zhao, Zoe L. Jiang*, Man Ho Au, Junbin Fang, Yong Yu, Xuan Wang. FDAAC-CR: Practical Delegatable Attribute-Based Anonymous Credentials with Fine-grained Delegation Management and Chainable Revocation. In IEEE Transactions on Information Forensics and Security. Jul. 2025. doi: 10.1109/TIFS.2025.3587182.

1 介绍

在数字时代,保障隐私已成为首要关切,尤其在互联网、医疗、金融和物联网领域。用户和设备通常需要通过认证才能访问各类线上线下资源与服务。这一认证过程通常涉及特定机构(如交通管理部门、出入境管理机构)颁发数字凭证(如电子驾照、电子护照),供用户验证身份。然而,数字交互的普及加剧了身份验证相关的隐私挑战。现实中,用户常需向多个服务提供商提交个人身份信息(如身份证号、电话号码),这些数据在传输和存储过程中易受攻击,可能导致用户行为被非法追踪和分析,侵犯其隐私权。

为解决这些问题,匿名凭证(AC)系统应运而生,其作为一种强大的密码学工具,允许用户通过有选择地披露必要属性进行匿名认证,最大限度减少了认证过程中的个人信息暴露,显著增强了隐私保护。然而,实际应用中的AC方案并不能完全保障用户隐私,因为它们假设验证者(如资源访问提供方)知晓颁发者的公钥,这可能泄露用户特定信息(如位置或组织归属)。此外,现实世界的凭证系统常涉及层级式颁发。在日常场景中,任务和权限常需委托给他人或在不同电子设备间共享。研究表明,匿名凭证在有效解决层级结构中的隐私问题上存在不足。

可委托匿名凭证(DAC)通过为匿名凭证方案增加委托能力,解决了这些局限。在DAC系统中,根颁发者颁发初始凭证(称为1级凭证)。持有L级凭证的用户可将其委托给另一用户,生成L+1级凭证。此过程形成链式委托或授权结构,链中每一级代表从前一级的一次委托。验证时,仅暴露根颁发者的公钥,而中间层级的身份和属性完全隐藏,从而在保护隐私的同时实现层级委托。DAC方案的最新进展显著提升了凭证大小和匿名凭证出示的效率。然而,实际实现仍缺乏一些理想特性。

考虑以下场景:一位财务部门经理持有公司根机构颁发的1级凭证,他需要将有选择性的特定访问权限(属性)——如查看财务报告、编辑预算文件、数字签署报销单——委托给一位行政助理(2级凭证)。关键在于,经理必须具备施加精确约束的能力,限制可被进一步委托的属性以及允许的委托深度。若缺乏这种细粒度委托管理,行政助理可能将敏感权限不当委托给初级助理(3级凭证),导致未经授权访问、篡改或欺诈性批准关键财务文件。

此外,撤销机制必须支持链式撤销:若行政助理的凭证被撤销,所有由其派生的后续凭证应自动失效。若无链式撤销,一个被攻陷的行政助理可能恶意将凭证委托给未授权用户,使其在原始凭证被撤销后,仍能持续访问专有数据并执行有害财务操作。

遗憾的是,现有DAC系统对细粒度委托约束和高效链式撤销的支持均显不足。在传统DAC设置中,根机构将所有权限授予中间机构,却无法控制后续委托链,且难以限制此类权限。虽然Blómer等人[1] 引入了基于属性的委托,但未考虑委托深度约束;另外,Mir等人[2]限制了委托深度,却未解决细粒度的属性委托约束。因此,尚无现有方案能同时全面覆盖这两个委托维度。

再者,尽管凭证撤销似乎是DAC系统的固有需求,但大多数现有方法并不支持。部分方案虽允许撤销,但通常仅针对最低层级用户或凭证,未考虑链式撤销。一种直观的链式撤销方法是让验证者检查每个凭证的来源,但这因DAC委托的匿名性而不可行。另一种简单方法是撤销机构识别并撤销所有后续凭证,但这效率低下且会暴露用户身份或授权历史。

因此,当前实用的DAC方案在同时支持细粒度委托管理和高效链式撤销方面存在显著空白,本工作旨在填补这一空白。

2 本工作的贡献

3 FDAAC概述

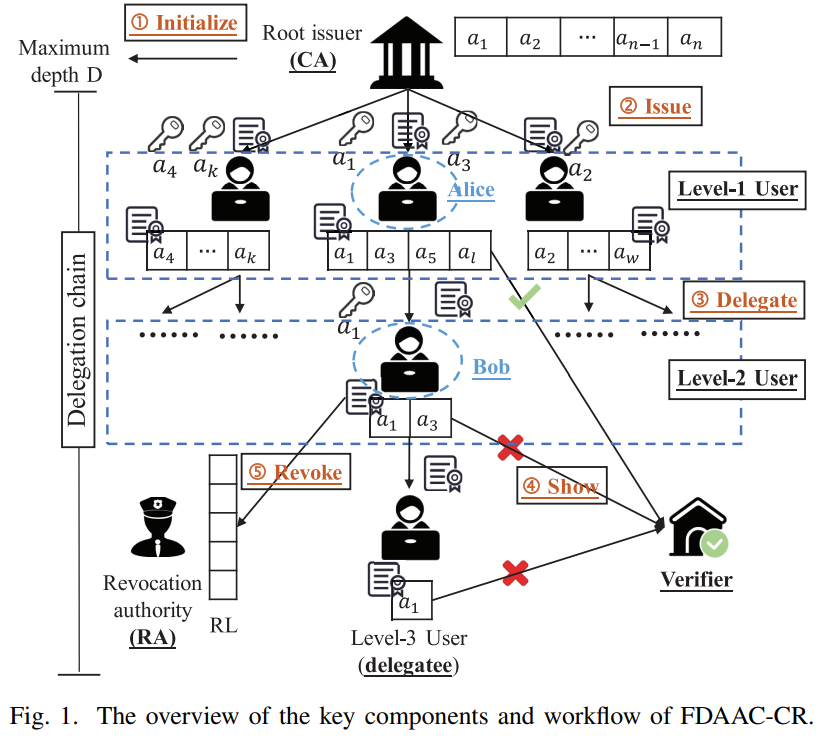

图 1 直观地展示了 FDAAC-CR 的主要组件和工作流程。为简洁起见,我们省略了 FDAAC-CR 中的部分细节。具体来说,FDAAC-CR 包含五个阶段:① 初始化(initialize)、② 颁发(issue)、③ 委托(delegate)、④ 出示(show)和 ⑤ 撤销(revoke)。

为支持上述功能,SPSEQ-VC 的一个有趣扩展引入了一个额外的消息空间,用于在我们的 FDAAC-CR 中将唯一标识符绑定到凭证上。** 然后,我们可以通过一个通用累加器直观地实现链式撤销,步骤如下:

i) RA 在 ⑤ 撤销 (revoke) 阶段,只需将凭证的唯一标识符添加到黑名单累加器中即可撤销该凭证。

ii) 用户生成一个白名单累加器,其中包含其凭证的唯一标识符以及委托链中由其派生的所有凭证的唯一标识符。

iii) 用户证明白名单累加器中的所有元素均未出现在黑名单中。

显然,我们无需为“非成员证明”(证明某个标识符不在黑名单中)生成显式的零知识证明,从而允许在累加器中批量验证这些证明,且通信开销与单个验证相同。

4 性能评估

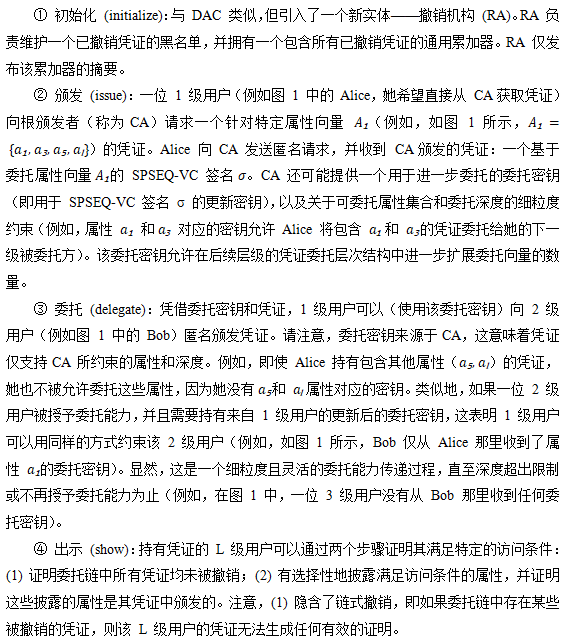

我们实现了 SPSEQ-VC 和 FDAAC-CR 的原型系统,并进行了性能评估。此外,我们复现了最先进 (SOTA) 的 DAC 系统,以直接比较性能指标,从而证明 FDAAC-CR 的实用性。

原型系统运行环境为:Intel Core Xeon(R) Platinum 8369HB CPU @ 3.30GHz,Ubuntu 20.04.6。我们使用 Python 实现了 SPSEQ-VC 和 FDAAC-CR,并利用 bplib库,结合 OpenSSL 绑定执行密码学操作。选择 BN256 曲线(因其在 Type-3 双线性群中的高效性)以提供约 100 比特的安全级别。所有性能数据均为 100 次迭代的平均值,以确保评估准确性。

我们的性能指标聚焦于 SPSEQ-VC 和 FDAAC-CR 内部各种操作的时间消耗。评估在承诺向量长度固定为 15、最大委托深度固定为 11 的恒定条件下进行。

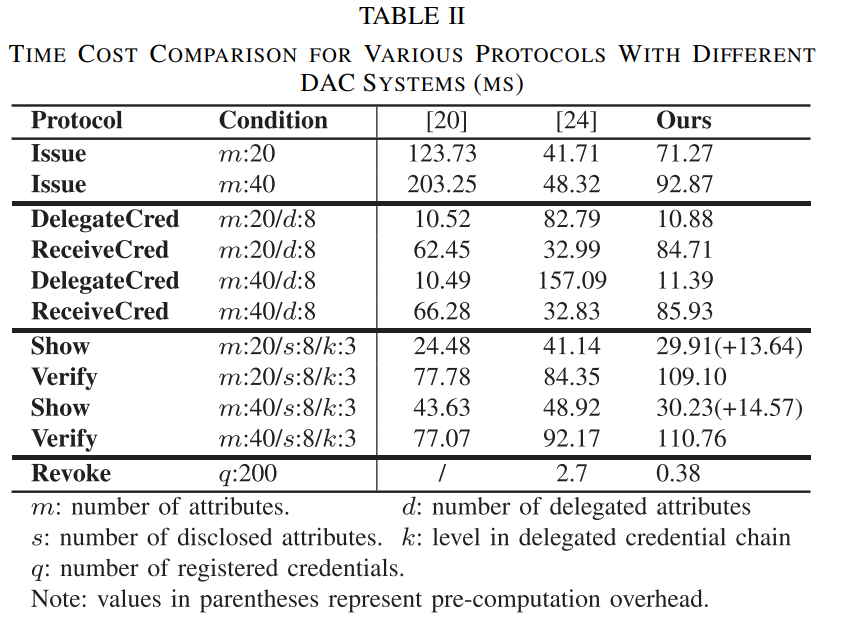

对比:我们针对 颁发 (Issue) 、 委托 (Delegate) 、 出示/验证 (Show/Verify) 和 撤销 (Revoke) 协议,将 FDAAC-CR 与两个 SOTA DAC 系统(MSB23 和 SLW24)进行了基准比较。我们在相同实验环境中复现了这两个系统,以确保公平全面的评估。结果详见表 2。

对比分析:结果显示,在 颁发 (Issue) 阶段,本方案虽略慢于 SLW24[4],但在 委托凭证 (DelegateCred) 阶段保持了可比的效率。在 验证 (Verify) 阶段虽略慢于 MSB23[2],但这被本方案独有的链式撤销 (Chainable Revocation) 和细粒度委托管理 (Fine-grained Delegation Management)能力所平衡(参见前文对比表)。此外,得益于成员资格证明的预计算,本方案在 出示 (Show) 阶段的效率与 MSB23 相当,且随着凭证属性数量的增加而超越之。在 撤销 (Revoke) 阶段,本方案相较于 SLW24 展现出显著优势(MSB23 不支持撤销)。总体而言,这些结果突显了 FDAAC-CR 的有效性和可行性。

5 参考文献

[1] J. Blomer and J. Bobolz, “Delegatable attribute-based anonymous credentials from dynamically malleable signatures,” in Proc. ACNS, Jan. 2018, pp. 221–239.

[2] O. Mir, D. Slamanig, B. Bauer, and R. Mayrhofer, “Practical delegatabl anonymous credentials from equivalence class signatures,” Proc. Privacy Enhancing Technol., vol. 2023, no. 3, pp. 488–513, Jul. 2023.

[3] G. Fuchsbauer, C. Hanser, and D. Slamanig, “Structure-preserving signatures on equivalence classes and constant-size anonymous credentials,” J. Cryptol., vol. 32, no. 2, pp. 498–546, Apr. 2019.

[4] M. Sun, J. Lai, W. Wu, Y. Yang, C.-K. Chu, and R. H. Deng, “How to securely delegate and revoke partial authorization credentials,” IEEE Trans. Dependable Secure Comput., vol. 22, no. 2, pp. 979–996, Apr. 2025.